Hace un tiempo una amiga mía me contactó ya que a su vez un amigo suyo le escribió por un correo que le había llegado donde le pedían cierta cantidad de dinero en bitcoin, el motivo: tenían su contraseña y si no pagaba, iban a usar su cuenta para enviarle a todos sus contactos un video en la que hacía cosas poco decorosas y que escandalizarían al familiar más liberal mientras visitaba un sitio con contenido pornográfico. El temor de esta persona radicaba en que en efecto esa era la contraseña de uno de los dispositivos y aunque no tenía planeado pagar, no sabía qué hacer, ni como sabían su contraseña.

Esta es un tipo de estafa (entendiéndola también como una extorsión) muy común en la red y se aprovecha de tres situaciones: la primera, la fea costumbre que tienen la gran mayoria de personas de reciclar contraseñas, es decir, usar la misma contraseña para todas sus cuentas; la segunda, obtuvieron su contraseña no porque en realidad lo hayan hackeado, sino porque en algún lugar del basto mundo de internet, su correo electrónico y contraseña estaba expuesta y por último, estaban tratando de aplicar ingeniería social con un comportamiento bastante común en la red.

¿Cómo procedí?

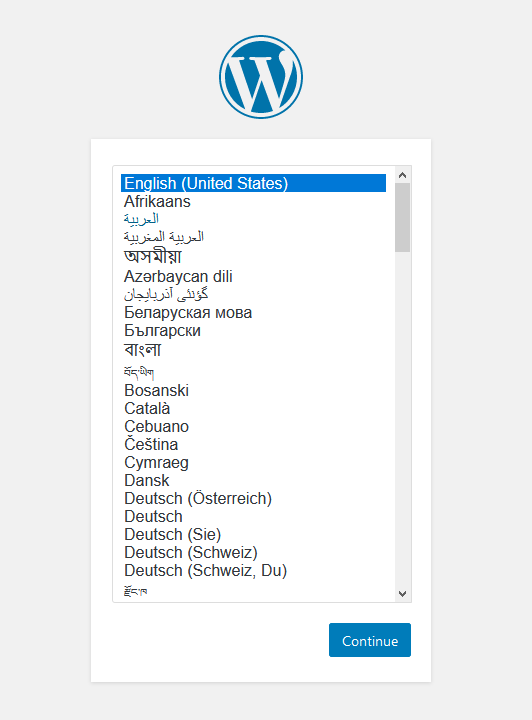

Cuando vi el mensaje por primera vez, supe de inmediato que era una estafa y sospeché que en algún lado podría estar publicada esa contraseña, así que hice uso del servicio de Have I Been Pwned, sitio que permite verificar si un correo aparece en alguna de las filtraciones de datos de la web (de esto hablaré más adelante).

Efectivamente, alguno de los sitios en los que esta persona estaba registrado había sido hackeada y los registros de la base de datos expuestos en internet, sitios que nisiquiera recordaba que se había inscrito. Tomándome un poco de libertad, intenté ingresar a estos sitios y en uno, aún funcionaba la contraseña filtrada.

Con el misterio ya resuelto, le transmití un par de recomendaciones, debía cambiar todas las contraseñas de sus cuentas, no sobra revisar el estado del antivirus de los dispositivos, poner una contraseña que sea fácil de recordar pero no fácil de adivinar, de complejidad alta y lo más importante no reciclar contraseñas.

Espero esta experiencia sirva de reflexión para todos y nos ayude a prevenir estafas en la red.

Saludos.